OpenSSL 多個漏洞

最後更新

2016年03月02日 14:22

發佈日期:

2016年03月02日

1029

觀看次數

風險: 高度風險

類型: 伺服器 - 網站伺服器

在 OpenSSL 發現多個漏洞。遠端使用者可在某些情況下解密 TLS 工作階段。其他漏洞則可於目標的系統上引致阻斷服務。

TLS 工作階段可藉由支援 SSLv2 的伺服器解密。此跨協定攻擊命名為 DROWN 攻擊 (CVE-2016-0800)。如果其他系統有共用運行 SSLv2 協定的伺服器的証書,亦會受之影響。

影響

- 阻斷服務

- 資料洩露

受影響之系統或技術

- 1.0.1s 及 1.0.2g 之前的版本

解決方案

- 升級至 1.0.1s 或 1.0.2g

- 伺服器操作者亦應關閉 SSLv2 協定。

- 現有一個檢測此 DROWN 攻擊漏洞的網上檢查工具。用戶只需輸入伺服器的網域或 IP 地址,就可得知網站是否存在漏洞:

https://drownattack.com/#check

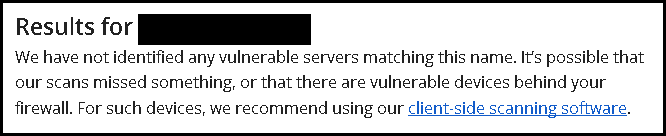

不受影響

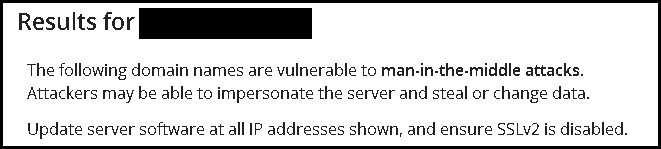

正受影響

漏洞識別碼

- CVE-2016-0702

- CVE-2016-0703

- CVE-2016-0704

- CVE-2016-0705

- CVE-2016-0797

- CVE-2016-0798

- CVE-2016-0799

- CVE-2016-0800

資料來源

相關連結

分享至