NFT網絡攻擊與保安知多少

早前跟大家介紹了何謂NFT「非同質化代幣」(Non-Fungible Token) 以及如何保護加密錢包,今次會繼續探討NFT 的生態系統,以及可能被不法分子攻擊或詐騙的各個關聯部份和相關保安建議。

為什麼會有這熱潮?

NFT 可類比為一張擁有權證明書,代表閣下擁有某項資產。現時大多熱賣的NFT都是以頭像圖片為主,發售者會以獨特的設計及限量發售等技巧吸引買家,買家可在社交媒體向全世界展示自己是圖片的其一擁有人,提昇社交能力。而現時資產種類亦已從數碼延伸至實體,例如藝術品或地產項目等,讓NFT 成潮流字眼,風頭一時無兩,令擁有NFT 成為身份象徵,吸引更多人參與。

NFT 生態系統

NFT 是區塊鏈上的一種交易記錄,在整個生態系統中只佔最後的部份。整個生態先由創作者制成數碼作品、賣家及買家於NFT平台上拍賣及選購心頭好,買家簽署成交後才由平台將交易記錄寫入區塊鏈,當中包括金額及作品擁有權的轉移[1]。

來源: Understanding Security Issues in the NFT Ecosystem, November 2021, University of California, Santa Barbara [1]

隨著NFT 熱潮普及和價值上升,不少人會把個人作品上載至NFT 平台投資及拍賣。有見及此,不法分子會藉著透過形形色色的方式攻擊生態系統中的環節,以盜取他人NFT 資產甚至加密幣。

近期涉及NFT 的網絡保安事故

2021年12下旬,以著名故事人物孫悟空為主題的 NFT 項目《Monkey Kingdom》 在Discord社群(一個社交媒體軟件)被黑客入侵。黑客假扮成群組管理員發佈虛假交易平台連結,實際上是一個釣魚網站。用戶在沒有仔細留意網址的情況下按入連結,加密錢包內SOL (一種虛擬交易貨幣) 被盜取,總金額涉及約130萬美元[2] (約1千萬港元)。

Announcement on the discord hack pic.twitter.com/1r7svjlZcB

— Monkey Kingdom (@MonkeyKingdom_) December 21, 2021

來源: https://twitter.com/monkeykingdom_/status/1473326864899141632

另外,2022年2月,有黑客透過假冒大型NFT交易平台OpenSea 發出釣魚電郵,藉此欺騙用戶簽署有問題的智能合約,把NFT 傳送到黑客的錢包中,受影響用戶合共損失約170萬美元[3] (約1千3百萬港元)。

Our team has been working around the clock to investigate the specific details of this phishing attack. While we haven’t yet determined the exact source, we wanted to share a couple of EOD updates:

— OpenSea (@opensea) February 21, 2022

🧵

來源: https://twitter.com/opensea/status/1495625768713469954

此外,早於1月,有用戶發現OpenSea 網站存在保安漏洞。用戶可以用遠低於價格下限的1%購買NFT 項目,例如「無聊猿猴遊艇俱樂部」(Bored Ape Yacht Club/BAYC),令持有人損失慘重[4]。

除了網站漏洞令持有人有所損失外,NFT 侵權行為也很猖獗。例如運動品牌Nike 於2022年2月起訴二手銷售平台StockX,控告該平台未經同意下擅自把其商標鑄造 NFT ,盼利用Nike 知名度圖利[5]。

對於NFT 及相關平台的攻擊種類

由此可見,大部份涉及NFT的網絡攻擊都是圍繞用家及交易平台,主要可分為以下三類:

網絡釣魚

騙取加密錢包恢復短語

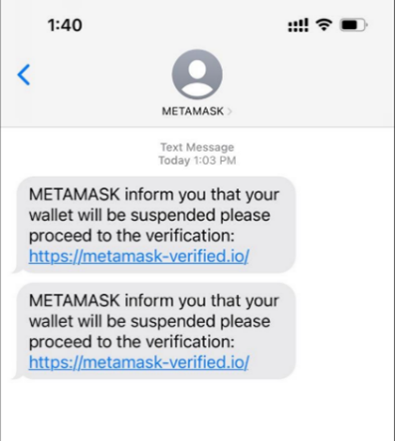

黑客透過電郵、短訊或 Discord發送假網站連結,假網站版面與加密錢包一樣,要求加密錢包用戶輸入恢復短語,黑客獲得短語便可完全控制加密錢包內的資產。除假網站外,其他騙取恢復短語手法包括偽冒電腦技術人員訛稱提供協助。

假交易訊息轉走錢包資產

假NFT 平台會彈出交易訊息,要求用戶連接錢包及簽署以確認交易,但其實是讓黑客將資產轉移至其帳戶。

NFT 平台保安漏洞

NFT 平台的運作其實類似網購平台,由供應商開發及營運。現時網絡上有多個較受歡迎的NFT 平台,而漏洞通常是因在平台設計及開發階段時對保安缺乏足夠考慮所出現。此類保安漏洞亦是黑客的攻擊目標之一,例如黑客可上載含有惡意程式碼的作品[6],入侵缺乏雙重身分驗證的帳戶[7],或藉由保安設計的缺陷以低價購入NFT 轉售圖利。

假冒或侵權的作品

由於大部份的NFT 作品都是圖片,所以NFT 熱賣亦吸引抄襲者「偷圖」再於其他平台出售[8]。此外,一些公司商標和名人頭像亦在未經當事人同意下,被製成NFT 出售。現時世界各地都未有法規監管NFT 買賣,而社會上一般認為NFT 只代表資產擁有權,對於版權屬誰則未有定論。NFT 擁有人的權利不清晰及追究困難,令購入假冒或侵權NFT 的事主蒙受精神及金錢上的損失。

如何安全地進行NFT 交易

HKCERT建議用戶應注意以下事項來保障個人利益:

- 切勿任意點擊來歷不明的電郵、短訊或社交媒體內的超連結或附件

- 使用瀏覽器書籤功能來儲存NFT平台網址

- 避免使用其他人發送的連結登入平台

- 啟用雙重或多重身份驗證功能

- 切勿向第三者透露錢包的恢復短語

- 設置臨時錢包,只儲存適量的加密幣作交易用

- 簽署任何合約前應小心核實所有資料,了解當中條款及潛在風險

- 檢視自己NFT的存取授權,撤銷過去有問題或不確定用途的授權

- 購買NFT前,應做足資料搜集,了解設計者的身分,並檢查NFT的介紹資料是否齊全(如其他用戶評論、過往交易、是否原創作品等)

- 如平台有移除侵權的NFT機制,用戶可向支援人員查詢

其他注意事項

使用Discord 要留心

很多NFT 賣家都會用Discord 來宣傳,方便用戶聚集及發佈消息。由於該平台可容納多人同時通訊,而大家通常都以暱稱身分溝通,所以容易被黑客魚目混珠。過往有黑客假冒賣家來發放釣魚連結,造成損失[9]。

用戶使用時

- 小心查證與官方公開資料不符的訊息

- 小心檢查網站連結,例如與官方網址比對有否可疑之處

- 如發現平台上的NFT價值與官方公佈的不同,應提高警覺

- 關閉私人訊息功能以避免收到來自不明人士的訊息

平台管理員

- 啟用雙重認證

- 設定各管理人員的權限

- 審視管理工具權限

留意NFT 作品儲存方法的風險

NFT作品通常都是由創作者上載至網絡儲存,用戶透過連結存取,儲存方法一般有以下方式:

存放在同一條區塊鏈上

因區塊鏈的資料有不可更改的特性,所以作品能永久存取。但此方法會令交易費用大增。

儲存在另一條區塊鏈或去中心化存放機制上 (例如IPFS、Arweave)

去中心化存放機制有著不可更改的特性,但仍有被移除的風險,而部份平台亦會收費。

存放在私有或中心化伺服器上 (例如雲端)

如網站不再託管作品或被連結被更改,當中的連結便斷開,使該NFT 也會變得一文不值。

所以用戶參與NFT買賣前,亦應留意NFT元數據 (metadata)及作品的儲存方法。用戶可使用免費區塊鏈資料查詢平台來檢視NFT作品的存放位置,如 etherscan、polyscan,或向賣家查詢。

參考資料

[7] https://www.vice.com/en/article/v7mw7b/nifty-gateway-hacked-nfts

[8] https://postergrind.com/can-nfts-be-copied-7-things-to-know

[9] https://blog.vanila.io/over-7-000-sol-1-2-946215a9ee0e

分享至