分析間諜軟件 AgentTesla

根據以色列網絡安全方案供應商 Check Point 於11月上旬發表每月的《全球威脅指數》報告[1], 名為AgentTesla的間諜軟件被列為全球最廣泛散布的惡意程式,影響逾 7%企業。

就此,HKCERT收集了其中一個AgentTesla惡意程式作樣本,以分析整個攻擊手法及背後運作,並提出保安建議,提升公眾的防禦能力。

什麼是 AgentTesla? AgentTesla [2] 是一個用 .Net 框架開發的間諜軟件,專門竊取用戶憑證,自2014年以來已經存在。黑客可以使用這惡意軟件監視受害者,截取用戶於程式及瀏覽器中輸入的所有內容,然後把其傳輸至黑客控制的伺服器 (Command and Control Server)。 |

檢查電郵附件

黑客通常會透過釣魚郵件去誘騙受害者下載一些惡意程式,在這個收集得到的樣本中,黑客便是以一個名為PRE SHIPPING NOTICE.zip的電郵附件去企圖引導受害者下載開啟。

我們下載了PRE SHIPPING NOTICE.zip檔案,通過解壓縮後得出一個名為「PRE SHIPPING NOTICE.exe」的檔案。

圖一,解壓縮後得出一個名為「PRE SHIPPING NOTICE.exe」的檔案。

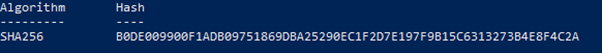

要放到 VirusTotal 上搜尋,我們可上載檔案的 SHA256 雜湊值,方法是用 Windows PowerShell 執行 Get-FileHash cmdlet 計算 SHA256 雜湊值(Hash value),結果如下:

圖二,SHA256演算後的雜湊值

然後,將這個雜湊值上傳至 VirusTotal 進行掃瞄,就已經有51間網絡保安公司能夠把它識別為惡意檔案,部份更能確認為 AgentTesla 間碟程式。

#搜尋於 2022 年 11 月 24 日進行

圖三,VirusTotal 結果

針對「PRE SHIPPING NOTICE.exe」進行分析

通過檔案鑑定工具對「PRE SHIPPING NOTICE.exe」進行分析,發現執行檔以 VB.NET 為編程語言,而且該檔案並沒有進行「加殼」(Packing)。

什麼是軟件「加殼」? 是一種壓縮或加密可執行檔案的技術。加殼後會改變檔案的特徵碼,以試圖避免基於特徵碼掃瞄的防毒軟件檢測 [3]。 |

圖四,PRE SHIPPING NOTICE.exe是由 VB.NET 編寫而成

知道由哪個程式語言編寫後,方便我們進行逆向工程取得代碼。以下是通過對「PRE SHIPPING NOTICE.exe」而取得的其中一部分代碼,從代碼中可以看到 AgentTesla 會利用 Windows 的 ntdll.dll 去寫入一些需要執行的負載(payload)。

圖五,從逆向工程中取得的一部份代碼

負載執行後會我們偵測到 AgentTesla 會於受害者的電腦上所進行的惡意操作。它會偷取受害者電腦的設定、系統用戶憑證及瀏覽器內的憑證。

圖六,利用程式碼存取安全性原則工具(CasPol.exe)取得系統敏感資料

通過YARA惡意軟件研究及偵測工具可以更加容易顯示所偷取的資料,當中包括有不同的電郵設定檔(如thunderbird、incredimail、MS Outlook 等)、遠端伺服器的憑證(如 WinSCP、FileZilla )和瀏覽器所儲存的登入密碼(如 Firefox、Chrome 等)。

圖七,利用 Yara 規則掃瞄出此樣本實際讀取的檔案

當完成偷取後,AgentTesla 會通過 Telegram API 將資料回傳至黑客的 Telegram 帳號。

圖八,回傳致黑客所控制的 Telegram 賬號

保安建議

AgentTesla 的其中一個傳播途俓是以惡意電郵附件誘導用戶開啟,而網上更已出現多個變種版本,因此HKCERT 建議用戶:

- 經常保持系統、軟件及防毒軟件於最更新狀態

- 切勿胡亂開啟不明檔案、網頁及電郵

- 開啟電郵內的附件及連結之前最好先確定寄件者身份及電郵內容

- 檢查文件的副檔名以免被檔案名稱誤導。不要開啟不明來歷的執行檔和 Microsoft Office 文件檔中的巨集:

- 執行檔的副檔名:.exe, .vbs, .js, .bat, msi, .ps, psc1, .cmd, .wsf, .jar, .reg等

- Microsoft Office 文件檔的巨集可以包含在所有類型的 Office 文件中(例如 .doc/.docm、.xls/.xlsm、.ppt/.pptm),建議用戶透過保安設定,禁止自動執行任何巨集[4]。

- 用戶可以考慮使用密碼管理器來管理密碼,以取代將密碼儲存於瀏覽器

- 用戶應該使用較低權限的帳戶去處理日常工作,而非使用管理員帳號

- 用戶可以設定「多重身份驗證」(MFA )去加強帳號保安

附錄

C&C IP 位址:

網域 | IP地址 |

api[.]telegram[.]org | 149.154.167.220 |

IOC:

指標 | 指標類型 | 文件名 |

B0DE009900F1ADB09751869DBA25290EC1F2D7E197F9B15C6313273B4E8F4C2A

| SHA256 | PRE SHIPPING NOTICE.exe |

相關連結:

[2] What is Agent Tesla malware?

[3] Obfuscated Files or Information: Software Packing

[4] 啟用或停用 Microsoft 365 檔案中的宏 - Microsoft Support

分享至