WireLurker 惡意程式攻擊 iOS 裝置

發佈日期: 2014年11月11日

2015 觀看次數

最近,有資訊保安研究人員發現一款新感染方法的手機惡意程式 WireLurker,由 Windows 或 Mac 電腦主機透過 USB 連接感染 iOS 裝置。這款 WireLurker 惡意程式會偷取用戶 iOS流動裝置上的個人資料,包括地址簿及 iMessage 內容等。

分析摘要

根據 Palo Alto Networks 分析報告,這是關於 WireLurker 的摘要:

- 攻擊者從 2014年 3月在網絡儲存空間發放 180款 Windows 版、67款 Mac OS 版本的惡意木馬程式及 2014年 4月在中國的第三方應用程式平台 (麥芽地) 發放 467款 Mac OS 版惡意木馬程式。木馬程式的類型多數是應用和遊戲。

- 當用戶在電腦主機安裝和執行該惡意木馬程式,它便會連接到指定的指揮及控制中心伺服器 (C&C Server),並進行更新。

- 惡意程式便會偵測 USB 連接。若 iOS 裝置連接到該電腦進行同步,惡意程式便會透過 iTunes 協定與 iOS 裝置溝通,使該裝置感染 WireLurker。

- WireLurker 可以感染越獄及沒有越獄的 iOS 裝置

- 若是已越獄的 iOS 裝置,WireLurker 會把用戶裝置內某個 iOS 應用程式木馬化,變成惡意程式,並偷取用戶資料傳到控制中心伺服器。

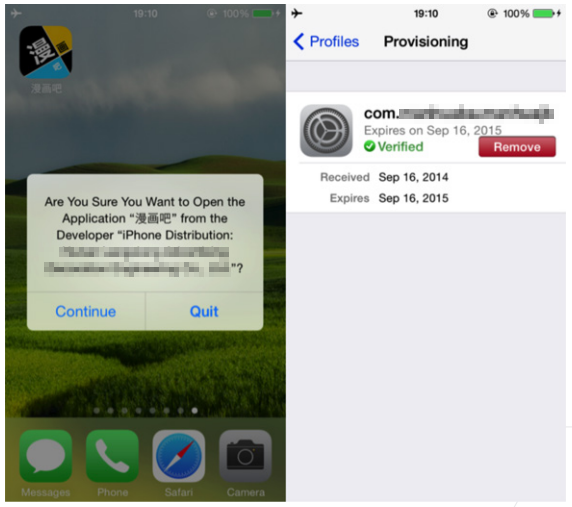

- 若是沒有越獄的 iOS 裝置,WireLurker 會透過企業配置文件1 (Enterprise Provisioning Profile),要求用戶接受安裝惡意程式,並偷取用戶資料傳到控制中心伺服器。

圖‧ 企業配置文件

在 2014年 11月 6日,蘋果公司已表示對 WireLurker 關注,並阻止已確認的惡意程式在 iOS 裝置啟動。蘋果公司建議用戶應從可靠的來源下載程式。

啟示

- 攻擊者使用第三方應用商店來發放 Mac OS X 及 iOS 惡意程式。

- 攻擊者利用受感染的視窗電腦或 Mac OS X 電腦傳播至 iOS 裝置。

- 攻擊者嘗試引誘用戶在 iOS 裝置繞過信任機制。

建議方案

本中心建議以下項目,以減低 WireLurker 的威脅。

- 在電腦主機及 iOS 裝罝,用戶應從官方的應用商店或可靠的來源下載及安裝應用程式。

- 在電腦主機,包括 Windows 及 Mac OS,用戶應安裝防毒軟件及更新病毒定義。

- 不要把 iOS 裝置進行越獄。

- 不要把 iOS 裝置與來歷不明的電腦或裝置連接。

- 用戶可以到 "Settings > General > Profiles" 檢查配置文件,並移除任何可疑的配置文件及其應用程式。

註 1:企業配置文件通常會被公司用來發佈企業的應用程式,而不需提交到應用商店。發行配置文件確定應用程式的發行證書及授權裝置使用該應用程式。

參考來源:

http://researchcenter.paloaltonetworks.com/2014/11/wirelurker-windows/

http://blogs.wsj.com/digits/2014/11/06/apple-blocks-chinese-iphone-hacks/

分享至