Ramnit 殭屍網絡在香港的偵測及清理

HKCERT 估計香港約有 150 部電腦受感染成為 Ramnit 殭屍網絡。為免你的電腦成為黑客工具,你可以依照我們提供步驟偵測電腦是否受感染及進行清理。

1. HKCERT 對 Ramnit 殭屍網絡感染作出的清理行動

在 2015 年 2 月,由歐洲網絡犯罪中心 (EC3) 聯合多個國家的執法部門及多間網絡保安公司發起代號為 "Operation Rubly" 的聯合行動,目標是瓦解操控Ramnit 殭屍網絡的犯罪集團。我們透過 Shadowserver, Microsoft[1] 收到關於香港網絡受 Ramnit 殭屍網絡感染的報告。香港約有 150 個 IP 地址曾連接到由保安研究人員設立的 sinkhole 偵測系統(即模擬殭屍網絡指揮控制中心的伺服器),反映使用這些 IP 地址進行連線的電腦可能已受 Ramnit 惡意程式感染,並成為 Ramnit 殭屍網絡的一分子。我們收到報告後,已通知管理這些 IP 地址的網絡供應商,提醒他們客戶的電腦可能已受感染。

2. Ramnit 殭屍網絡造成的影響

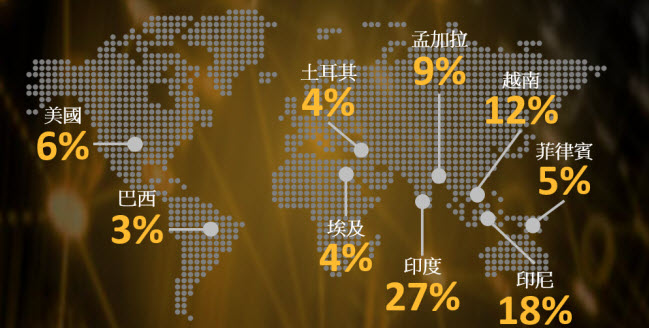

Ramnit 是一種模組化的惡意程式,主要竊取銀行網站的登入資料及系統上含敏感資料的檔案。它透過2種(動態網域產生運算 (DGA), 經設定檔案更新)殭屍網絡指揮控制中心伺服器管理不同模組並提供軟件更新及偵錯功能,而且所有與控制中心伺服器往來資料都以加密方式傳送,令殭屍網絡更加穩定及難以瓦解。根據 Symantec 資料[2],全球約有超過 320 萬部電腦已受感染。印度是最受影響的國家,佔約27%。

圖一:感染國家的分佈 (圖片來源:Symantec)

Ramnit 是一種針對 Windows 作業系統的惡意程式,最早於 2010 年發現,透過感染內置硬碟和外置硬碟上所有的 EXE、DLL、HTM 和 HTML 檔案來迅速自我繁殖。經過多年改良,現在它可以透過多種途經進行傳播,包括利用被入侵網站和社交媒體網頁託管軟件漏洞攻擊組件,透過公共的 FTP 伺服器分發惡意軟件及捆綁式安裝來自未知來源的閒置應用程式。

Ramnit 是一個多功能的惡意程式,包括六個標準模組,利用多種渠道對受感染的電腦造成嚴重影響。

- 間諜模組 - 偵測網頁瀏覽活動,當受害者登入特定網頁,例如網上銀行,它可以在原有網站內容插入自訂的資料輸入欄位,例如信用卡到期日,造成銀行向受害者要求額外資料的假像,竊取資料作欺詐用途。

- 採集 Cookies 模組 - 從網頁瀏覽器竊取 session cookies,並將它傳回給犯罪集團,讓他們可以使用 cookies 冒充受害者,通過網站上的身份驗證。這種方式可能允許他們騎劫受害者的網上銀行活動。

- 硬碟掃描模組-透過搜尋電腦內含有特定關鍵字的檔案,例如密碼,來竊取敏感資料

- FTP 模組 - 收集 FTP 客戶端程式的登入資料和將系統變成匿名 FTP 伺服器來分發 Ramnit 惡意軟件

- VNC 模組 - 提供遠程存取電腦的方式

- 反保安軟件模組 - 停止執行微軟視窗的保安功能及黑名單上 300 多種保安軟件。

圖二:網站被插入自訂的資料輸入欄位 (圖片來源:微軟)

除了上述功能外,Ramnit 的熱插式模組框架設計,可以彈性地因應需要而增加新功能。

3. 如何偵測及清除 Ramnit 惡意程式

若懷疑你的電腦受 Ramnit 惡意程式感染,請依照步驟為電腦進行完整掃描。

注意:由於受害者的銀行登入資料可能已被竊取,HKCERT 建議在清除惡意程式後,請立即變更密碼。

4. 參考資料

以下是備註的參考資料及關於 Ramnit 殭屍網絡的其他技術詳情。

- http://blogs.technet.com/b/mmpc/archive/2015/02/25/microsoft-malware-protection-center-assists-in-disrupting-ramnit.aspx

- http://www.symantec.com/connect/blogs/ramnit-cybercrime-group-hit-major-law-enforcement-operation

- http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/w32-ramnit-analysis.pdf

- https://cdn2.hubspot.net/hubfs/507516/PDF/Ramnit_CaseStudy.pdf

- https://www.europol.europa.eu/content/botnet-taken-down-through-international-law-enforcement-cooperation

分享至