保護重要基礎設施:IT/OT融合 vs 中間人攻擊(MITM)

隨著越來越多工業系統開始與互聯網連結,資訊科技(IT)和工業營運技術(OT)的融合變得更為普遍。雖然此類融合帶來不少好處,例如加快效率和生產力,但也衍生了新的網絡保安風險。

最近的網絡保安趨勢顯示,以往主要針對IT系統的惡意軟件現已擴展到針對OT系統 [1]。這個OT系統的新風險引起了全球關注新型的網絡攻擊手法 – 中間人攻擊(Man-in-the-Middle Attack – MITM)。本文將詳細說明融合IT和OT系統的風險和介紹中間人攻擊的相關知識,並提供減輕風險的最佳保安實踐。我們亦重點提及採用保安架構以保護網絡保安威脅的重要性,以及對物聯網裝置實施保安措施的必要性。如果用戶將上述之保安實淺納入新常態,他們就可以深入了解IT/OT融合的挑戰和風險,並採取可行的措施來減輕這些風險。

什麼是中間人攻擊(Man-in-the-Middle Attack – MITM)?

中間人攻擊(MITM攻擊)是指黑客攔截兩個裝置之間的通訊並獲得控制權以執行惡意操作,例如讀寫數據,甚至執行命令。MITM攻擊可以從不同手法進行,例如ARP偽造、DNS偽造、SSL剝離等。 |

IT/OT融合

在保安角度而言,IT和OT系統會優先考慮不同的因素。IT系統的保安重點在於保護用戶的數據,然而OT系統主要強調系統的可用性、操作期間的物理安全性和數據的完整性。由於大多數OT系統的生命周期比IT系統長,這可能令一些舊OT系統仍在工廠中運行。由於OT系統一般處於一個與世隔絕的網絡環境,因此在網絡設計階段尚未充分考慮其保安,令其缺乏保安措施和網絡防禦。

IT/OT融合的網絡保安案例研究

早前,香港電腦保安事故協調中心(HKCERT)與香港理工大學電子計算學系教授羅夏樸博士及其本科生鄧浩添先生合作,對普遍的可編程邏輯控制器(Programmable Logic Controller – PLC)作出網絡保安案例研究,以提高公眾在重要基礎設施加強物聯網的保安的重要性,特別是針對中間人攻擊。

測試目標與預期結果

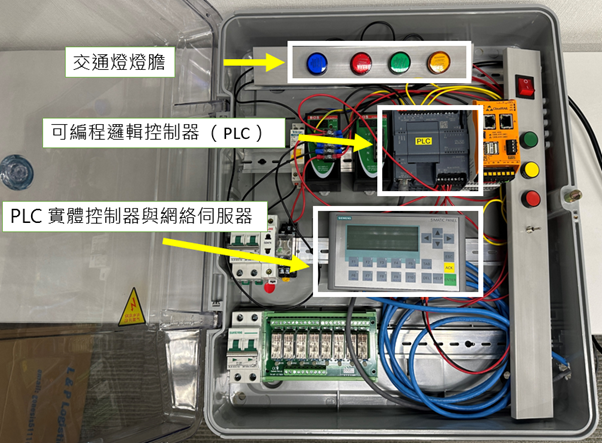

本測試以建造一個小型交通系統作一個測試環境。此中間人攻擊的模擬能夠展示黑客如何截取並更改PLC和其組件之間的通訊,導致未經授權的訪問和系統妥協。

測試目標

此測試重點放在PLC系統的網絡伺服器上而不是PLC本身,並假設網絡伺服器功能已預設啟用。

預期結果

此測試預期會在系統中發現一些漏洞並測試其保安弱點,例如緩衝區溢出或命令注入。這些漏洞可以讓黑客在目標裝置上執行惡意程式碼以進行中間人攻擊。

測試環境與裝置

此測試以模擬通過網絡環境使用PLC並遠程控制它的情況。測試環境中使用的裝置包括:

預設環境

- 將已開啟的 PLC 設置與交通燈燈膽和網絡交換器連接

- 使用網絡管理功能設定PLC,將其設定保持為原廠預設

黑客

- 將筆記型電腦與網絡交換器連接(與PLC網絡環境相同)

- 已安裝並執行 Windows 11 作業系統和 Burp Proxy 軟件的筆記型電腦

假設

- 黑客騎劫了PLC 所在的內部網絡並獲得了最初的存取權限。

模擬中間人攻擊的測試方法和步驟

此黑客發動中間人攻擊的模擬會分為兩個階段使用Burp Proxy軟件 – 偵察和武器化:

偵察 – 竊聽和分析網絡流量

- 黑客會先設定一個代理程式並引誘使用者透過它進行連線,以準備發動中間人攻擊。

- 駭客使用 Burp Proxy 攔截使用者瀏覽器和網絡伺服器之間的流量。 當使用者嘗試再次登入時,POST 請求會發送至網絡伺服器。

- 黑客在 Burp Proxy 中檢視顯示的登入資訊,瀏覽器和 PLC 之間在發送登入資訊之前進行了加密。

武器化 – 修改竊聽的網絡流量並發送回PLC

- 黑客可以透過丟棄或發送來更改攔截的網絡流量。 透過 Burp Proxy,黑客可以複製攔截的請求並操縱其Session Cookies 來獲取 PLC 的控制權。

- 黑客會使用 CURL(一種用於發送自訂網絡請求的簡單命令發送工具)發送一些受自訂的請求以控制 PLC。一些自訂的網絡請求經過測試並成功更改了PLC的設置,如下所示:

- 黑客可以透過發送 GET 請求來更改Tag Status列表以監視或更改 PLC 系統的操作。

- 黑客可以透過發送 POST 請求將已上載的檔案更改其名稱或內容,導致它們不能使用或感染其他設施或裝置。

- 黑客可以透過發送 GET 請求將檔案名稱更改為另一個檔案名稱或強行透過字典攻擊以刪除檔案。

以上中間人攻擊的模擬有顯著發現,證明黑客能夠使用Burp Proxy獲取敏感資料,甚至更改CPU操作和上傳惡意代碼到裝置。從而可見,黑客可以在IT/OT融合的情況下使用Burp Proxy軟件進行中間人攻擊。

研究中發現的其他風險

本研究亦得出成功和有風險的發現。一方面,本研究對其網絡伺服器進行重放攻擊 (Replay Attack),亦對其網絡應用程式進行字典攻擊。然而,該研究還發現進行測試的PLC存在幾個嚴重漏洞。這些漏洞包括黑客能夠使用工業利用框架(Industrial Exploitation Framework)對測試的PLC進行重放攻擊的能力 [2]。此外,本研究證明黑客如何使用注入器工具對PLC進行阻斷服務(DoS)攻擊。

總結

在融合IT和OT系統之前,有充分的準備是必需以降低風險。如果技術專業人員對所有系統缺乏理解,可能會使IT和OT系統的融合具有挑戰性。因此,公司的保安、營運和維護政策有必要在融合後進行更新。本研究重點關注PLC系統的網絡伺服器而不是PLC本身,假定網絡管理功能已設定為默認啟用。總括來說,這個案例研究提醒大家保護IT/OT融合系統的重要性,免受特別是中間人攻擊的網絡保安事故。

保安最佳實踐以減輕IT/OT融合的風險

機構應採取積極態度來應對網絡保安問題,以減輕IT/OT融合帶來的風險,特別要重視減輕中間人攻擊的風險。以下是機構應該考慮的一些保安最佳實踐:

- 定期進行網路和保安評估,以發現潛在的漏洞和風險;

- 制定風險評估報告,找出 IT/OT 融合環境中與 中間人攻擊相關的風險;

- 制定嚴格的實施計劃,率先解決和預防已識別的保安風險和漏洞,例如實施保安通訊協定、加密以及強大的身份驗證和存取控制措施;

- 更新營運政策,以反映新的保安措施和偵測的最佳實踐,以防止攻擊的可能性;

- 採用保安架構,如普渡參考模型或「零信任」架構,並用清晰的邊界和嚴格的存取控制,防止未經授權的訪問,減少能夠進行的渠道;

- 使用入侵偵測和防禦系統監視網路流量,並檢測和預防中間人攻擊對 IT/OT 融合系統潛在損害;

- 管理修補程式,以確保IT/OT融合系統定期安裝修補程式和更新,以修補已知的漏洞;

- 參考HKCERT的《物聯網保安最佳實踐指引》,在使用物聯網裝置時採用保安最佳實踐,並參考HKCERT的《中小企保安事故應變指南》制定其環境中的事故應變計畫。

參考資料

相關標籤

分享至