如何在量子時代保護你的數據

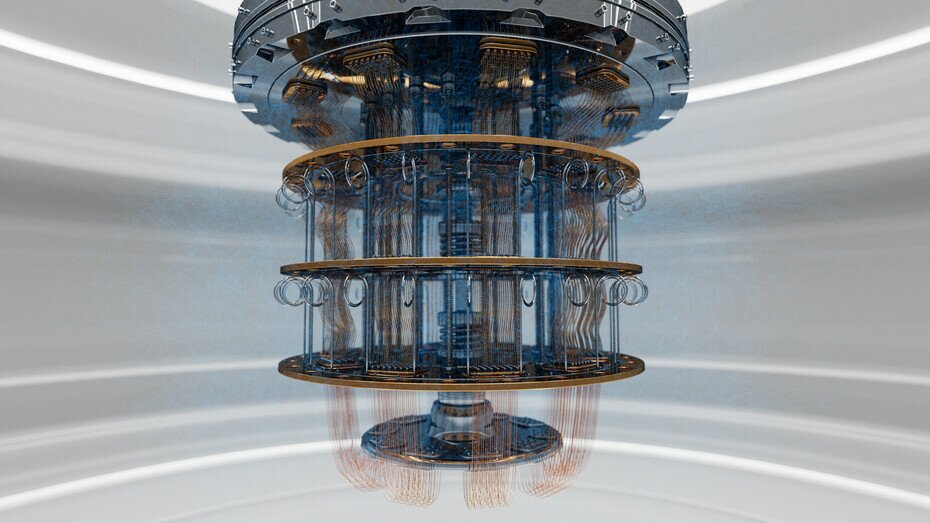

量子電腦代表著計算領域的一個重大突破,它引用量子力學的複雜原理,令執行某些特定工作的計算速度甚至比傳統電腦快千百倍。

傳統電腦的運行依賴傳統位元(bit)的二進制單位,以0或1來儲存數據;而量子電腦的運行前提則完全不同:量子電腦使用量子位元(qubit),量子位元具有以疊加態(Superposition)存在的獨特特性,可同時表示0和1。此外,量子位元亦具有量子糾纏(Quantum entanglement)的特性,其狀態可以與另一個量子位元的狀態相互關聯。

量子演算法就是利用這些特性來執行複雜的計算,在執行特定任務時(如量子世界模擬、演算法加速和人工智慧),效率比傳統電腦有指數級的提升。

除量子演算法外,其實量子電腦亦可執行傳統電腦演算法,但由於量子電腦需要特殊的運行設備和環境,以及可行的量子糾錯方案, 所以在處理日常任務(如文字編輯或電子表格管理 )方面,傳統電腦會更有效率且成本更合理。因此,人們普遍認為量子電腦不會取代傳統電腦,而是與傳統電腦協同處理不同領域的任務。

量子演算法:對加密技術的潛在威脅

在現今的網絡傳輸和資料儲存中,加密是保護資料的主要方法之一,能夠確保敏感資料的保密性和隱私性。現代加密方法大致有兩種:對稱式與非對稱式加密。前者所謂的「對稱」,指發件人和收件人共同擁有一條由隨機亂數生成的密碼匙,既可用於加密,也可用於解密資料。因對稱式加密的效率較高,所以很多數據傳輸和資料儲存的加密方式都是採用對稱式加密技術。

「非對稱式加密」則需要使用不同的密碼匙進行加密和解密,公開密碼匙用於加密,對應的私人密碼匙用於解密。密碼匙生成時會選擇兩個隨機質數將它們相乘以生成一個整數,這個整數就成為了計算公開密碼匙和私人密碼匙的一部分。對於黑客而言,要破解密碼匙就需要找到整數的質因數,即進行質數因式分解(Prime Factorisation,例如整數3233,要透過演算分解得出質數61和53)。但是這個過程需要花費黑客大量的時間,儘管對於小的數字,質因數分解可能相對容易,但對於大的數字,目前沒有已知的快速算法可以有效地解決這個問題。例如,要從一個1000位的數字找出是哪兩個質數組合,可能便需要反覆嘗試數十億次,這需要大量的計算時間和資源,使得破解密碼匙變得非常困難。

因此,質數因式分解在非對稱加密算法中扮演了關鍵角色,它的複雜性和困難性保證了對非對稱加密的安全性,使得黑客無法輕易破解加密訊息。

破解技術發展

在量子計算的崛起背景下,由洛夫·格羅弗(Lov Kumar Grover)提出的「格羅弗算法(Grover’s algorithm)」對對稱式加密構成了一定程度的威脅,但其只能將破解對稱密碼匙的時間縮短至一定程度,影響較小。

相比之下,對於非對稱式加密,彼得·肖爾(Peter Shor)提出的「肖爾算法(Shor’s algorithm)」卻可能顛覆現今的加密技術。該演算法利用了量子的疊加和量子糾纏特性,將質數因式分解的計算時間大幅縮短。例如,如果我們使用一個2048位元的RSA密碼匙,這可能需要傳統計算機耗300億年的時間來破解。但如果使用量子計算機和肖爾算法,理論上黑客僅需8個鐘便可以破解該密碼匙(使用一部有二千萬量子位元的量子電腦)。這一突破展示了現代加密技術在量子電腦的挑戰面前的脆弱性。

儘管目前的量子技術尚未能夠實現肖爾算法來突破非對稱式加密,但隨著科技的進步及新因式分解法的發明,迅速突破任何現有的加密方法並非不可能,人們甚至將量子電腦能夠真正應用於破解非對稱式加密技術的未來那一日命名為Q-Day。

另外,許多人也在擔心,犯罪分子可能會收集現有的加密資料,一旦量子電腦變得足夠強大時便破解密碼,讀取資料,這將會對資料安全構成嚴重威脅。

目前的量子電腦對資料加密威脅相對較低

目前,量子電腦的發展對當前的資料加密應用構成直接威脅的機會較低,原因如下:

- 首先,能夠破解加密演算法的大型量子電腦仍處於實驗階段,其製造仍然相當困難。

- 其次,目前爲止,用肖爾演算法來破解一般所建議的非對稱式加密法RSA-2048(需要對一個有617個數字的整數進行質數因式分解)從未得到實證,因它需要超乎現今科技的能力。

- 此外,對稱式加密與非對稱式的演算法安全程度都取決於密碼匙的長度,即密碼匙越長,需要的破解時間更長,所以只要密碼匙有足夠長度,現今並未發展出相應的量子演算法能於短時間內破解它們。

- 另外,建立和維護穩定的糾錯量子電腦是一項艱鉅的技術挑戰。

- 再者,即使實現了這樣的量子電腦,也需要大量的資源和基礎設施來運作。

後量子加密演算法及其挑戰

儘管目前的量子計算發展還不能直接威脅到現代加密技術,但人們仍然擔心,當實用量子電腦出現時,現有的加密資料是否會受到影響。為了解決這個問題,電腦科學家和密碼學家正在積極研究後量子加密演算法,研究方向包括格密碼學(Lattice-based cryptography)和散列密碼學(Hash-based Cryptography)等,旨在開發出即使是量子電腦也需要大量時間才能解決的覆雜數學問題,以此來保護數據免受量子電腦的影響。

美國國家標準與技術研究院(NIST)於2022年便從眾多的後量子加密演算法中,揀選了四種被認為可抵禦量子電腦攻擊的演算法,分別是用於資料加密的CRYSTALS-Kyber、用於數字簽名的CRYSTALS-Dilithium、SPHINCS+和FALCON。

市場上已有企業開發及應用這些演算法來保護資料,例子包括即時通訊軟件Signal 的 "PQXDH 協議(建基於CRYSTALS-Kyber演算法)"和谷歌推出的 "FIDO2 安全密碼匙"(建基於CRYSTALS-Dilithium演算法)。NIST仍在進行著相關後量子加密演算法的測試和揀選,未來可能還會有更多不同的演算法推出。

然而,即使是後量子加密方法也可能面臨挑戰。近期,CRYSTALS-Kyber公開密碼匙已被發現有漏洞。 研究團隊利用人工智能對使用這種加密方法的設備時序和功耗等信息進行了深度學習分析,成功破解了這一漏洞。這也凸顯了後量子加密演算法的不斷發展和持續研究對保護資料免受量子威脅的重要性。因此,鑒於許多後量子演算法仍處於早期開發階段,用戶可採用混合加密技術來保護資料,即同時使用傳統加密方法和後量子加密方法,而不是完全依賴後量子加密,以確保資料得到全面保護。

結論

綜上所述,量子電腦開啟了計算領域的新篇章 。雖然量子電腦在特定任務中有出色表現,但也對傳統數據加密技術提出了挑戰。儘管目前存在技術限制,但後量子加密方法的積極發展為未來數據安全提供了新的可能 。然而,這些方法也存在不足之處,想要在不斷演變的量子威脅面前保持領先,持續的研究和適應性至關重要。混合加密技術為保護數據安全提供了一種有效的途徑,它結合了傳統加密技術和後量子加密技術以應對這一複雜局面。

在未來的數字化時代,隨著量子技術的發展,保護個人和組織的數據安全將變得更加重要。為了應對量子威脅,HKCERT建議大家關注後量子加密演算法的發展,採用混合加密技術以確保數據安全。此外,加強對資料安全的重視也是必不可少的,例如資料分類、存取控制、密碼匙管理、資料分隔儲存和備份、外洩防護等。只有不斷提高警覺,才能保護資料安全,共築安全的未來網絡環境。

參考資料

- https://doi.org/10.1103/PhysRevLett.129.120501

- https://www.bleepingcomputer.com/news/security/google-released-first-quantum-resilient-fido2-key-implementation/

- https://www.bleepingcomputer.com/news/security/signal-adds-quantum-resistant-encryption-to-its-e2ee-messaging-protocol/

- https://doi.org/10.1145/237814.237866

- https://www.ibm.com/topics/quantum-computing

- https://www.nist.gov/news-events/news/2022/07/nist-announces-first-four-quantum-resistant-cryptographic-algorithms

- https://thehackernews.com/2023/09/post-quantum-cryptography-finally-real.html

- https://www.securityweek.com/ai-helps-crack-a-nist-recommended-post-quantum-encryption-algorithm/

分享至